Publiczne ładowarki ponoć stanowią zagrożenie dla aplikacji rządowych jak mObywatel. Tak twierdzi Rzecznik Praw Obywatelskich, więc temat juice jackingu w końcu zawitał do naszego polskiego podwórka. Do tej pory jednak wspomniana metoda ataku nie została nigdy zrealizowana w praktyce w celu wykradnięcia danych od nieświadomych użytkowników.

Publiczne ładowarki są ponoć niebezpieczne

Port uniwersalnej magistrali szeregowej (USB) jest niezwykle przydatny. Dzięki niemu bez problemu podłączymy do laptopa czy smartfona wiele urządzeń peryferyjnych (myszki, klawiatury, głośniki, a nawet monitory). Najczęściej jednak przeciętny Kowalski wykorzystuje to złącze w celu naładowania smartfona lub przesłania plików pomiędzy nośnikami. Dlatego raczej niewielu z nas jest ostrożnych przy korzystaniu z USB. W końcu do tej pory nic złego nas nie dotknęło. Czy jednak na pewno ta beztroska jest prawidłową postawą?

Zdaniem Rzecznika Praw Obywatelskich, mamy się czego obawiać. Urząd ten zwrócił się z prośbą do samego ministra cyfryzacji o wprowadzenie dodatkowych zabezpieczeń dla aplikacji rządowych (mObywatel, e-Paragony itp.) przed metodą ataku „juice jacking„. W niej natomiast korzysta się z możliwości portu USB do wymiany danych. Z pewnością wielu z Was o niej nie usłyszało. Nic w tym dziwnego.

Co to jest „juice jacking”?

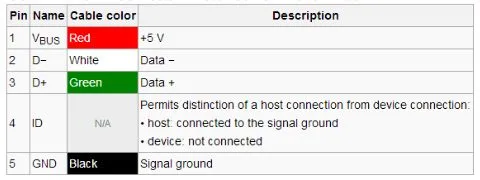

Z tego względu należy wyjaśnić, że „juice jacking” korzysta z faktu, iż kabel USB w najprostszym wariancie posiada osobne przewody dla przesyłu i pobierania danych (zielony – dodatni i biały – ujemny), a pozostałe służą przesyłaniu napięcia. Dlatego teoretycznie jest możliwe, że cyberprzestępcy mogą wykorzystać publiczne ładowarki, które są dostępne na przykładowo lotniskach w celu dokonania ataku.

Nieświadoma ofiara podłącza smartfona do takiego źródła energii w celu uzupełniania stanu baterii. W rezultacie rzekomo otwiera to drogę, aby:

- na urządzeniu zostało zainstalowane zainfekowane oprogramowanie.

- doszło do kradzieży danych m.in. ze smartfona.

„Juice jacking” dotyczy jednak głównie urządzeń, gdzie domyślnie zewnętrzne źródła pamięci są automatycznie montowane w celu możliwości przesyłu plików. W związku z tym systemy mobilne iOS i Android są względnie bezpieczne od 2013 r. Inne nośniki danych nie są akceptowane przez oba systemy bez zezwolenia ze strony użytkownika. Uniknięcie natomiast tego zabezpieczenia jest niezwykle trudne i prawie niemożliwe do zrealizowania w przypadku publicznych obiektów.

Czy zagrożenie realnie istnieje?

RPO natomiast twierdzi, że „juice jacking” zagraża bezpieczeństwu m.in. aplikacji mObywatel dla smartfonów. Problem w tym, że ten program wymaga minimum Androida w wersji 7.0 (premiera odbyła się w 2016 r.) lub iOS-a o co najmniej numerze 15 (jest to oprogramowanie z 2021 r.). Oczywiście ktoś na pewno używa starszych telefonów, ale te od dawna mają szereg luk bezpieczeńśtwa i trudno na nich używa się usług sieciowych. Zasadniczo pozostaje w tym przypadku niefrasobliwość użytkownika, który zezwoli na dostęp do danych w razie chęci wyłącznie naładowania urządzenia. Ponadto warto skontrolować opcję „Debugowania USB” w ustawieniach programistycznych systemu z symbolem zielonego robocika, czyli tzw. „Bugdroida”.

Dodatkowo RPO powołuje się na tegoroczne ostrzeżenie przed „juice jackingiem” ze strony samego Federalnego Biura Śledczego. Faktycznie FBI z miasta Denver informowało o wspomnianej formie ataku w miejscach publicznych. Niestety ta przestroga nie została wtedy niczym poparta. Można było odnieść wrażenie, iż prowadzący profil opublikował tę informację, ponieważ kiedyś o czymś takim usłyszał. Ciekawszym doniesieniem jest komunikat od specjalnej jednostki wojska amerykańskiego. Nie ma jednak mowy o powrocie do łask tej metody ataku (tak pisały różne portale informacyjne), ponieważ nigdy nie została ona przeprowadzona:

W przeszłości m.in. prokuratora okręgowa z Los Angeles opublikowała podobny komunikat, ale przedstawiciel tej jednostki nie był w stanie sensownie odpowiedzieć na pytania związane z „juice jackingiem”. Nie podano żadnego konkretnego przykładu tego teoretycznego zagrożenia, które jest teraz znane mniej więcej od ponad dekady. Ciekawe czemu nikt tego nie zastosował w praktyce?

Jak zabezpieczyć się przed atakiem juice jacking?

W końcu oficjalnie do tej pory nigdzie nie doszło do omawianej metody kradzieży danych w publicznym miejscu. Na razie „juice jacking” pozostaje obiektem zainteresowania ze strony badaczy i hobbystów, którzy przeprowadzają go w celu zdobycia doświadczenia, wiedzy. Poza tym nadal pozostaje ciekawostką, która od czasu do czasu pojawia się w razie braku pomysłu na inną akcję informacyjną dla społeczeństwa. Mimo tego przezorny zawsze jest ubezpieczony, więc warto:

- zabierać ze sobą powerbanka,

- wybrać tradycyjną stację ładowania zamiast publicznego portu USB,

- zabrać ze sobą kabel USB bez funkcji wymiany plików,

- rozważyć zakup adaptera, który blokuje przesył danych przez kabel USB.

Prywatnie być może zakupię jakiś fizyczny bloker danych, aby wykorzystać go w trakcie podróżowania. Przede wszystkim zrobię to dla samego komfortu psychicznego. Mimo tego spałbym spokojnie po skorzystaniu z publicznej ładowarki, ponieważ zagrożenie określane jako „juice jacking” jest znikome. Raczej większa szansa na kradzież danych ze smartfona pojawi się po podłączeniu go do np. nie naszego laptopa.

Źródło: RPO, FB @Biuro RPO / Grafika otwierająca: Unsplash @Steve Johnson