Urządzenia wykorzystujące łączność Bluetooth od lat cieszą się rosnącą popularnością na całym świecie. Z technologii łączności bezprzewodowej korzystamy najczęściej w smartfonach, słuchawkach i głośnikach, ale nierzadko również w komputerach i urządzeniach smart home. Można powiedzieć, że sprzęty z Bluetooth otaczają nas dosłownie wszędzie. Niestety, badacze poinformowali o odkryciu poważnej luki w Bluetooth od 4.2 do 5.4. Zagrożone są miliardy urządzeń, która da się podsłuchiwać.

Luka w Bluetooth. BLUFFS umożliwia podsłuchiwanie

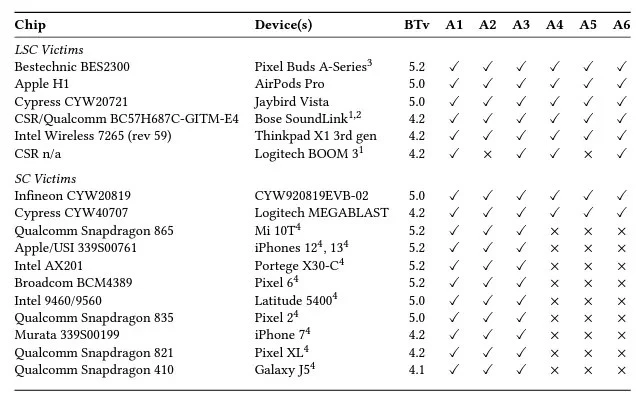

Francuski zespół badawczy wraz z EURECOM odkrył niepokojącą lukę w zabezpieczeniach Bluetooth. Korzystając z ataku typu brute-force, cyberprzestępca przy użyciu metody man-in-the-middle (MitM) może podsłuchiwać dwa połączone urządzenia za pomocą protokołu Bluetooth 4.2 lub nowszego. Organizacja Bluetooth SIG potwierdziła już występowanie podatności, określanej jako BLUFFS i przedstawiła producentom sugestie dotyczące zapewnienia bezpieczeństwa konsumentom.

Kluczowe zidentyfikowane ryzyko obejmuje scenariusz ataku MitM. W tym przypadku osoba atakująca podszywa się pod sparowane urządzenia. Zmusza je przy tym do użycia starszych metod szyfrowania i, jeśli nie zostały jeszcze ustawione, do przyjęcia roli urządzenia peryferyjnego. Takie działania umożliwia atakującemu narzucenie użycia najniższej obsługiwanej długości klucza szyfrowania i manipulowanie wartościami jednorazowymi w procesie jego generowania. Pomyślne wykonanie tego ataku może prowadzić do wielokrotnego użycia tego samego klucza szyfrowania w wielu sesjach w bliskim sąsiedztwie sprzętów.

Co więcej, jeśli uzgodniona zostanie zmniejszona długość klucza szyfrowania, osoba atakująca może zastosować metody brute-force w celu odszyfrowania klucza szyfrowania. Wymuszając użycie tego samego klucza szyfrowania, osoba atakująca może sprawić, że zarówno przeszłe, jak i przyszłe sesje będą podatne na odszyfrowanie. Chociaż zalecana minimalna długość klucza szyfrowania dla sesji szyfrowanych BR/EDR wynosi 7 oktetów i jest uważana za odporną na ataki typu brute-force w czasie rzeczywistym, osoba atakująca znajdująca się blisko docelowych urządzeń może zgromadzić wystarczającą ilość danych, aby złamać pojedynczy klucz sesji.

Nowa luka w Bluetooth wywołała szybką reakcję Bluetooth Special Interest Group (SIG). SIG zaleca producentom odrzucanie kluczy krótszych niż siedem oktetów. Ponadto, poleca wdrażanie trybu „Tylko bezpieczne połączenie” jako skutecznego środka przeciwdziałającego atakom.

Standard Bluetooth 4.2 obecny jest na rynku od 2014 roku. Sprawia to, że lwia część urządzeń wykorzystuje właśnie tą wersję technologii lub którąś z nowszych. Bluetooth 5.4 zadebiutował w lutym tego roku.

Źródło: Bluetooth.com, Guru3D