Badacze zauważyli, że hakerzy wciąż usprawniają dobrze znane metody ataków. Dla przykładu, jedno z narzędzi może rozwiązywać zadania CAPTCHA przy użyciu technik widzenia komputerowego, a mianowicie optycznego rozpoznawania znaków (OCR) w celu przeprowadzenia ataków typu „credential stuffing” na strony internetowe. W szerszym ujęciu w raporcie stwierdzono, że cyberprzestępczość jest bardziej zorganizowana niż kiedykolwiek, a „podziemne” fora stanowią doskonałą platformę do współpracy oraz dzielenia się taktykami, technikami i procedurami ataków.

Najważniejsze zagrożenia wyizolowane przez HP Wolf Security

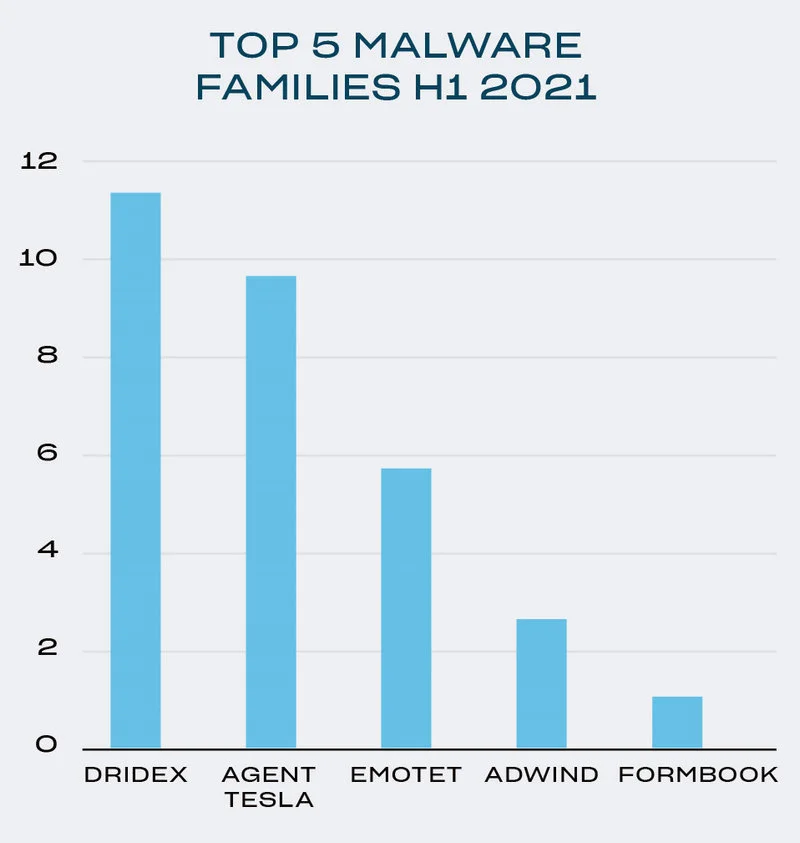

Współpraca cyberprzestępców, w celu przeprowadzenia zmasowanych ataków na ofiary: partnerzy Dridexa sprzedają dostęp do zaatakowanych organizacji innym podmiotom, dzięki czemu mogą dystrybuować oprogramowanie ransomware na większą skalę. Spadek aktywności Emotet w I kwartale 2021 roku sprawił, że Dridex stał się główną rodziną złośliwego oprogramowania wyizolowaną przez HP Wolf Security.

Hakerzy dzielą się coraz bardziej złośliwym oprogramowaniem: jednym z nich jest CryptBot – wykorzystywany do kradzieży informacji i wyłudzania danych uwierzytelniających z portfeli kryptowalutowych i przeglądarek internetowych. Jest również wykorzystywany do dostarczania DanaBot – trojana bankowego obsługiwanego przez zorganizowane grupy przestępcze.

Kampania VBS downloader, której celem jest kadra kierownicza przedsiębiorstw: wieloetapowa kampania Visual Basic Script (VBS) udostępnia złośliwe załączniki ZIP nazwane imionami osób z kadry kierowniczej firmy, na którą jest ukierunkowana. Wdraża ona podstępny downloader VBS, a następnie wykorzystuje legalne narzędzia SysAdmin, aby utrzymywać się na urządzeniach i wprowadzać do organizacji złośliwe oprogramowanie.

Od aplikacji do infiltracji: złośliwa kampania spamowa o tematyce związanej z życiorysami była skierowana do firm m.in. z branży żeglugowej, morskiej i logistycznej w siedmiu krajach (Chile, Japonia, Wielka Brytania, Pakistan, Stany Zjednoczone, Włochy i Filipiny), wykorzystując lukę w pakiecie Microsoft Office, w celu wdrożenia dostępnego w sprzedaży Remcos RAT i uzyskania dostępu typu backdoor do zainfekowanych komputerów.

Złośliwe oprogramowanie nie tylko w poczcie e-mail

Z raportu wynika też, że 75% wykrytego złośliwego oprogramowania zostało dostarczone za pośrednictwem poczty elektronicznej, natomiast za pozostałe 25% odpowiadały pliki pobrane z Internetu. Liczba zagrożeń pobieranych za pośrednictwem przeglądarek internetowych wzrosła o 24%, częściowo za sprawą użytkowników pobierających narzędzia hakerskie i oprogramowanie do wydobywania kryptowalut.

Najczęstszymi przynętami phishingowymi w wiadomościach e-mail były faktury i transakcje biznesowe (49%), natomiast 15% stanowiły odpowiedzi na przechwycone wątki e-mail. Przynęty phishingowe związane z COVID-19 stanowiły mniej niż 1% i zmniejszyły się o 77% w okresie od drugiego półrocza 2020 r. do pierwszego półrocza 2021 r.

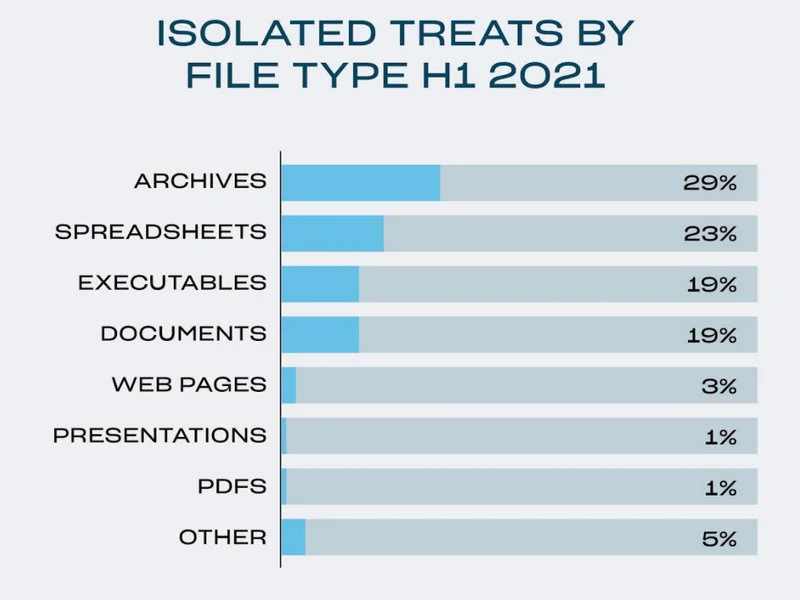

Najczęstszym typem złośliwych załączników były pliki archiwalne (29%), arkusze kalkulacyjne (23%), dokumenty (19%) oraz pliki wykonywalne (19%). Nietypowe typy plików archiwalnych – takie jak JAR (Java Archive files) – są wykorzystywane do unikania narzędzi wykrywających i skanujących oraz do instalowania szkodliwego oprogramowania, które jest łatwo dostępne na podziemnych rynkach.

Najczęstsze typy złośliwych załączników / foto. HP

W raporcie stwierdzono, że 34% przechwyconego, złośliwego oprogramowania było wcześniej nieznane, co stanowi spadek o 4% w porównaniu z drugą połową 2020 r. O 24% wzrosła liczba złośliwego oprogramowania wykorzystującego CVE-2017-11882, lukę w zabezpieczeniach pamięci, powszechnie wykorzystywaną w pakietach Microsoft Office lub Microsoft WordPad i przeprowadzania ataków bez plików.

Dane te zostały zebrane w ramach wirtualnych maszyn klientów HP Wolf Security, od stycznia do czerwca 2021 roku. Pełną treść raportu znajdziecie w tym miejscu (PDF).

Źródło: HP