Pierwsze złośliwe oprogramowanie, które zagnieżdża się bezpośrednio w UEFI, a nie na dysku

Badacze cyberbezpieczeństwa z Kaspersky Labs wykryli nowy nietypowy złośliwy kod. Specjaliści z firmy Kaspersky już w 2019 roku odnotowali wzrost zagrożeń związanych z oprogramowaniem UEFI, ale MoonBounce jest pierwszym wirusem, który atakuje SPI Flash. Jak zauważają, MoonBouce wykazuje „znaczny postęp, z bardziej skomplikowanym wektorem ataku i większym wyrafinowaniem technicznym”. Kaspersky Labs podejrzewa, że do infekcji doszło zdalnie, ale złośliwy kod był napisany na tak wysokim poziomie skomplikowania, że nie potrafi jednoznacznie określić sposobu wtargnięcia do komputera.

Wirusy atakujące UEFI są wyjątkowo groźne z powodu trudności w ich wykryciu i skasowaniu. Do tej pory zaobserwowane przypadki nie były aż tak poważne jak MoonBounce, bo kopiowały się do sektora EFI na dysku systemowym (dane rozruchowe). W takim razie wymiana nośnika czy pełne formatowanie spokojnie wyeliminowałoby problem. Jednak MoonBounce wgrywa się do pamięci samego oprogramowania układowego UEFI na płycie głównej. Nie jest obecny na nośniku danych, a jego operacje wykonywane są w większości bezpośrednio w pamięci ulotnej.

Złośliwy kod MoonBounce stworzyła chińska grupa APT41

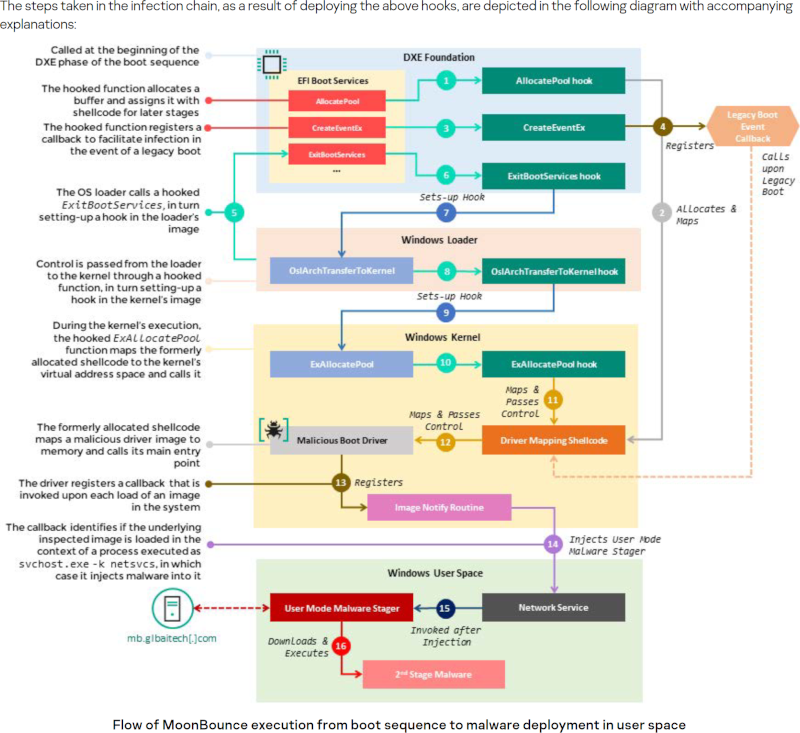

Jak można przeczytać na witrynie Kaspersky Labs – „Źródło infekcji zaczyna się od zestawu komend, które przechwytują wykonywanie kilku funkcji w tabeli EFI Boot Services Table„. Następnie komendy są wykorzystywane do przekierowywania wywołań funkcji do złośliwego kodu powłoki, który autorzy MoonBounce dołączają do CORE_DXE. To z kolei „ustawia dodatkowe podpięcia w kolejnych komponentach łańcucha rozruchowego, a mianowicie w programie ładującym Windows„.

Jedynym odnotowanym przypadkiem była infekcja w pewnej firmie transportowej. Badacze zaobserwowali, że na zainfekowanym komputerze złośliwe oprogramowanie próbuje uzyskać dostęp do adresu URL, aby pobrać kod do następnego etapu (np. zaszyfrowania danych, odczytywania każdego posunięcia użytkownika czy przejęcia pełnej kontroli nad komputerem) i uruchomić go w pamięci. Jednak ta część procesu zdawała się prowadzić donikąd. Przez to nie było możliwe przeanalizowanie dalszych kroków działania MoonBounce. Specjaliści Kaspersky Labs podejrzewają, że wirus mógł być wciąż w fazie testów lub czekać na konkretne cele ataku. Wszystko wskazuje na to, że odpowiada za niego chińska grupa APT41.

Dbaj o bezpieczeństwo UEFI, włącz dostępne zabezpieczenia

Aby uniknąć infekcji MoonBounce lub podobnego szkodliwego oprogramowania UEFI, pracownicy Kaspersky Labs sugeruje kilka działań. Specjaliści firmy zalecają przede wszystkim aktualizowanie UEFI dostarczanego bezpośrednio producenta (część płyt głównych zapewnia narzędzie pobierania nowej kompilacji wprost w samym UEFI) i używanie oprogramowania antywirusowego. Także upewnienie się, czy włączone są funkcje BootGuard i TPM. Z opisu infekcji wynika, że teoretycznie do usunięcia MoonBounce należy z poziomu UEFI zaktualizować jego oprogramowanie (nie narzędziami dostępnymi z systemu operacyjnego), a tym samym nadpisać cały BIOS i wyczyścić nośniki danych, zainstalować na nowo OS.

Zobacz również: Z powodu turnieju Minecrafta odcięto cały kraj od Internetu

Źródło: Kaspersky Labs / tomshardware / Foto tytułowe: Pixabay – własne