Wpadka sieci Plus

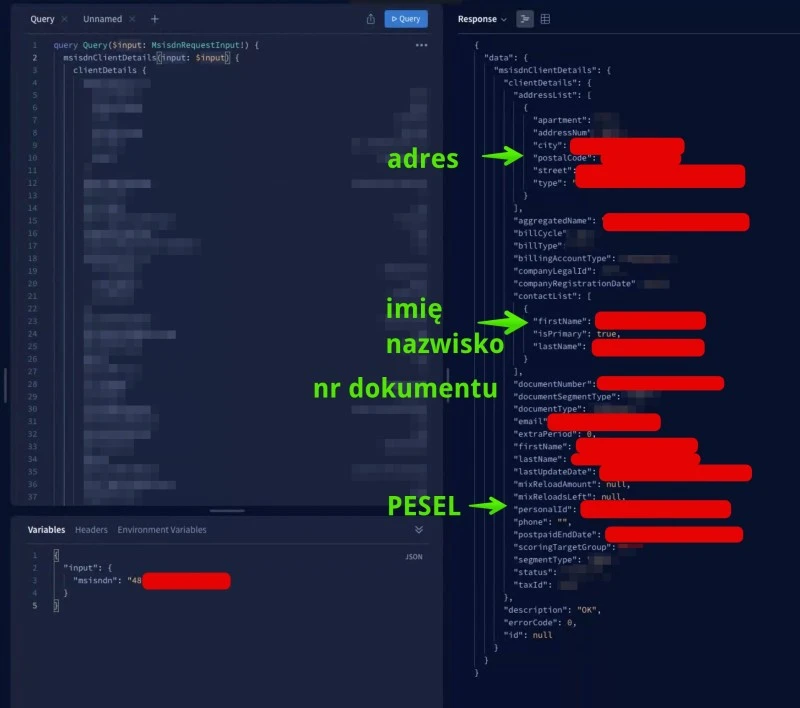

Plus w wyniku błędu udostępnił swoje api pod adresami api.plus.pl/api oraz api.plushbezlimitu.pl/api. Oczywiście trudno jest zgadnąć adres API, a rzeczą trudną jest określenie metod i przyjmowanych parametrów. Z pomocą niepowołanym osobom przychodziła jednak dokumentacja API, w której widniał adres, metody oraz przyjmowane argumenty. Na podstawie analizy dało się stworzyć zapytanie, zwracające dane użytkownika powiązane z określonym numerem telefonu.

Niebezpiecznik.pl zwraca uwagę na to, że masowe pozyskiwanie danych na temat użytkowników sieci utrudniały dwie kwestie. Pierwszą był to, że nie dla każdego numeru API zwracał pełne dane. Drugą fakt, że internetowe konto abonenta Plusa działa na tyle kiepsko, że dane były każdorazowo zwracane w ślimaczym tempie.

Plus szybko zareagował na zgłoszenie problemu, informował na bieżąco o podejmowanych działaniach i wystosował oświadczenie w sprawie niefortunnej wpadki. Okazało się, że winną zamieszania była aktualizacja. Skala wycieku danych nie jest znana – Plus podaje tylko, że większy ruch do API odnotowano 5 października i wtedy właśnie ktoś mógł z luki skorzystać. Stanowisko operatora zamieszczamy w całości poniżej.

„W jednym z naszych systemów teleinformatycznych wykryty został błąd związany z funkcjonowaniem API. Błąd ten wystąpił w związku z przeprowadzoną aktualizacją systemu. W jego wyniku istniała potencjalna możliwość uzyskania nieuprawnionego dostępu do danych zarządzanych przez spółkę. Luka umożliwiała wywołanie pojedynczych rekordów zawierających m.in. dane osobowe poprzez wykonanie odpowiedniego zapytania w API.

Luka w zabezpieczeniach została wykryta przez ekspertów, a nie przez hakerów. Zostaliśmy o niej poinformowani w poniedziałek, 11 października. Błąd został niezwłocznie usunięty, po kilkunastu godzinach, od 12 października nasz system jest odpowiednio zabezpieczony. W ostatnich dniach przeprowadzaliśmy kompleksowe testy i weryfikacje, które miały na celu sprawdzenie bezpieczeństwa systemu po wyeliminowaniu luki. Przebiegły one pozytywnie.

Po wnikliwej weryfikacji stwierdziliśmy, że nieznacznie zwiększona liczba wszystkich zapytań – o kilkadziesiąt sztuk – kierowanych do naszej bazy występowała od 5 października. Nie stwierdziliśmy, by w okresie istnienia luki miało miejsce masowe nieuprawnione odpytywanie o dane. Jedyne zarejestrowane zdarzenia związane z tym incydentem, zgodnie z naszymi ustaleniami na ten moment, dotyczą diagnozowania błędu przez ekspertów, którzy nas o nim poinformowali. Łącznie w tym okresie mówimy o kilkudziesięciu rekordach, których dotyczył nieautoryzowany dostęp.

W wymaganym przepisami prawa terminie zgłosiliśmy do UODO zaistnienie opisywanego błędu systemowego. Klienci, których części danych dotyczył nieautoryzowany dostęp, zostaną indywidualnie poinformowani przez naszą spółkę. Dane pozostałych naszych klientów są bezpieczne.

Pozdrawiam, Tomasz Matwiejczuk, Dyrektor ds. Komunikacji Korporacyjnej, Rzecznik Prasowy”

Przy okazji wycieku zwrócono uwagę na jeszcze jeden detal

Przedstawiciele serwisu Niebezpiecznik.pl zwrócili uwagę na to, że API pozwalało na teoretyczną zmianę lub tworzenie danych i modyfikowanie treści stron internetowych operatora. Dzięki niej możliwym byłoby na przykład podsłuchiwanie wprowadzanych przez klientów danych (w tym haseł), czy też prezentowanie im phishingowych linków ukrytych pod banerami. Plus twierdzi, że było to niemożliwe:

„Nie było możliwości ingerowania w treści na stronie sklepu, ani podmiany elementów strony głównej.”

Miejmy nadzieję, że niczyje dane nie zostały ukradzione.

Źródło: Niebezpiecznik.pl