Sysinternals Sysmon to oprogramowanie do monitorowania systemu, a zwłaszcza aktywnych procesów.

Działa ono z poziomu wiersza poleceń i jest kierowane do bardziej zaawansowanych użytkowników.

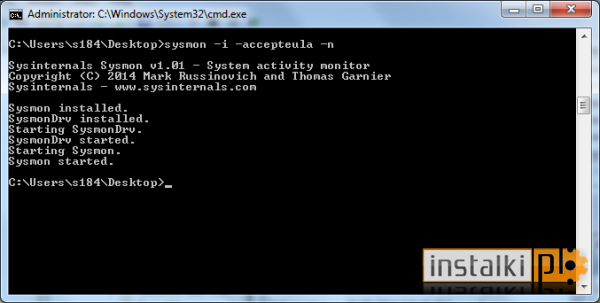

W celu uruchomienia programu należy powziąć kilka kroków, czyli uruchomić wiersz poleceń wpisując polecenie cmd w pole uruchom, podać komendę sysmon -i rozpoczynającą instalację.

Gdy ta dobiegnie końca, można rozpocząć korzystanie opierając się na bazie dostępnych na stronie producenta komend.

Zawiera szczegółowe informacje o tworzeniu procesów, połączeniach sieciowych i zmianach czasu tworzenia pliku. Zbierając zdarzenia generowane przy użyciu zbierania zdarzeń systemu Windows, a następnie analizując je, można zidentyfikować złośliwe lub nietypowe działania i zrozumieć, w jaki sposób intruzów i złośliwego oprogramowania działają w sieci.

System Sysmon oferuje następujące możliwości:

- Rejestruje tworzenie procesu z pełnym wierszem polecenia dla bieżących i nadrzędnych procesów.

- Rejestruje skrót plików obrazów procesu przy użyciu algorytmu SHA1 (wartość domyślna), MD5, SHA256 lub IMPHASH.

- Zawiera identyfikator GUID procesu w procesie tworzenia zdarzeń, aby umożliwić korelację zdarzeń nawet wtedy, gdy system Windows ponownie używa identyfikatorów procesów.

- Zawiera identyfikator GUID sesji w każdym zdarzeń, aby umożliwić korelację zdarzeń w tej samej sesji logowania.

- Rejestruje ładowanie sterowników lub bibliotek DLL przy użyciu ich podpisów i skrótów.

- Dzienniki są otwierane dla nieprzetworzonego dostępu do odczytu dysków i woluminów.

- Opcjonalnie rejestruje połączenia sieciowe, w tym proces źródłowy każdego połączenia, adresy IP, numery portów, nazwy hostów i nazwy portów.

- Wykrywa zmiany w czasie tworzenia pliku, aby zrozumieć, kiedy plik został naprawdę utworzony. Modyfikacja sygnatur czasowych tworzenia pliku jest techniką często używaną przez złośliwe oprogramowanie do okrycia jego ścieżek.

- Automatycznie załaduj ponownie konfigurację, jeśli zostanie zmieniona w rejestrze.

- Filtrowanie reguł w celu dynamicznego dołączania lub wykluczania niektórych zdarzeń.

- Generuje zdarzenia od początku procesu rozruchu w celu przechwytywania aktywności wykonanej przez nawet zaawansowane złośliwe oprogramowanie w trybie jądra.