Anton Cherepanov z firmy ESET twierdzi, że hakerzy odpowiedzialni za Petya mieli dostęp do komputerów swoich ofiar już na długo przed atakiem. Swoje cele namierzali i rozpoznawali po odpowiedniku polskiego numeru REGON.

Wiadomo już, że Petya został rozprzestrzeniony za pomocą zainfekowanej aktualizacji oprogramowania M.E.Doc. Cherepanov twierdzi jednak, że hakerzy już wcześniej zainfekowali wspomniane narzędzie i mieli dostęp do wewnętrznych sieci ukraińskich firm.

Atakujący zyskali między innymi możliwość dokładnego identyfikowania ofiar za pomocą numeru EDRPOU, który jest odpowiednikiem polskiego REGON-u. Dzięki temu byli w stanie zinfiltrować sieci konkretnych firm.

Zacieranie śladów

Już wcześniej pojawiały się teorie na temat zacierania śladów. Infekcja wirusem Petya mogła być ostatnim krokiem działania hakerów. Po zdobyciu interesujących ich danych postanowili sparaliżować firmy za pomocą ransomware.

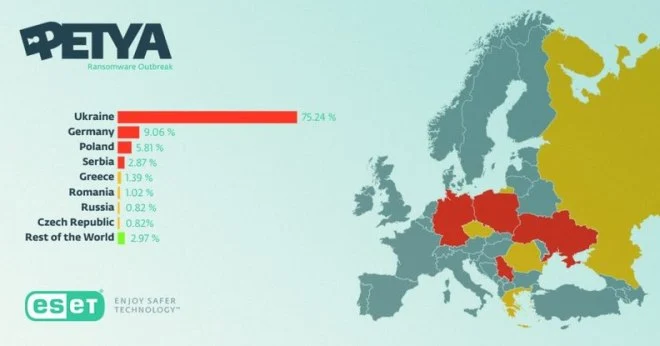

Skala ataku ransomware Petya

Skala ataku ransomware PetyaJak się później okazało, zaszyfrowanych danych nie dało się w żaden sposób odzyskać. Ponadto część sektorów dysku była po prostu nadpisywana, a nie szyfrowana. Firmy musiały zatem „postawić” systemy na nowo, kasując tym samym dostępne w nich logi. A to mogło zatrzeć ślady wcześniejszej aktywności hakerów.

– Żeby uzmysłowić skalę zagrożenia zaryzykuję analogię. Wyobraźmy sobie sytuację, w której tysiące firm w Polsce pobiera aktualizację któregoś powszechnie używanego programu komputerowego. Tyle, że w tej aktualizacji zawarta jest pułapka – atakujący zyskują dostęp do komputerów ofiar i do zapisanych tam danych – zauważa Paweł Jurek z DAGMA.

– Temat stał się medialny dopiero w momencie, w którym zaatakowane firmy wstrzymały swoją pracę. Być może groźniejsze było jednak to, co działo się wcześniej – kiedy to atakujący mogli błyskawicznie identyfikować swoje ofiary i kiedy to mieli dostęp do ich komputerów i danych na nich zawartych. Otwartym pozostaje pytanie, jak ten dostęp wykorzystywali atakujący zanim zdecydowali się zniszczyć dane? – kontynuuje.

Źródło: ESET, Dagma